12 Was Sie über Keylogger wissen

2015-10-16

Keylogger ist eine Software oder Hardware, die User-Aktivitäten aufzeichnet - Tastatureingaben, Mausbewegungen und Klicks usw.Thing 1

Der Keylogger Hauptidee und Ziel ist es, in zwei aus Links im Signalkreis vom Druck der Taste zur Anzeige auf dem Bildschirm gelten - dies kann Hardware "Bugs" in der Tastatur selbst, im Kabel oder im Computer-System-Einheit, Video Überwachung, Eingabe-Ausgabe-Anfragen abgefangen, Substitution von System-Tastaturtreiber, Treiber-Filter-Ionen-Tastatur-Stack, Kernelfunktionen Interception durch jedes Verfahren (wechselnde Adressen in Systemtabellen, Funktionscode Spleißen, etc), DLL-Funktionen Interception im Benutzermodus und schließlich , Tastatur-Anfrage unter Verwendung typischer Weise dokumentiert.

Thing 2

Aber die Praxis zeigt, dass die schwieriger Methode verwendet wird, desto weniger wahrscheinlich ist seine Verwendung in weit verbreiteten Trojan Malware und eher ihre Nutzung in Ziel Trojaner auf Unternehmens, persönlichen, finanziellen und vertrauliche Informationen zu stehlen.

Thing 3

Typen von Informationen, die gesteuert werden können

Tastatureingaben

Mausbewegungen und Klicks

Datum und Zeit des Pressens

(- Bildschirm Video manchmal) und Kopieren von Daten aus der Zwischenablage Zusätzlich kann es regelmäßige Screenshots zu sein.

Klassifikation

Thing 4

Nach Tätigkeit

Programm Keylogger gehören zu der Gruppe von Software-Produkten, die Benutzeraktivitäten auf dem PC zu steuern. Zunächst Software-Produkte dieses Typs wurden ausschließlich für die Aufzeichnung von Informationen über Tastatureingaben, einschließlich der System diejenigen, spezielle Log-Datei, die später von einer Person, die dieses Programm installiert studierte gedacht. Anmelden Datei konnte mit einem Netzwerk-Disc, FTP-Server im Internet gesendet werden, per E-Mail, usw.

Heutzutage Softwareprodukte, behielt diesen Namen, führen viele Zusatzfunktionen - Überwachung von Windows-Daten, Mausklicks, Zwischenablage, so dass Screenshots des Bildschirms und aktiven Fenstern, die Buchführung über alle empfangenen und gesendeten E-Mails, die Überwachung von Dateien Aktivität und arbeiten mit System-Registry, Rekord Aufgaben an den Drucker, Abfangen von Ton aus dem Mikrofon und Videos aus der Web-Kamera, an den PC, etc. verbunden geschickt

Kleinteilkeyloggers sind Miniaturvorrichtungen, die zwischen einer Tastatur und einem Computer oder im Inneren der Tastatur installiert werden kann. Sie erfassen alle Tastenanschläge auf der Tastatur. Aufzeichnungsprozess für den Endbenutzer absolut unsichtbar. Hardware Keylogger erfordern keine Installation einer Anwendung auf dem Computer, um alle Tastenanschläge erfolgreich abfangen. Wenn ein Hardware keylogger montiert ist, spielt es keine Rolle, ob der Computer ein- oder ausgeschaltet ist.

Zeit seiner Arbeit ist nicht begrenzt, da sie keine zusätzliche Energiequelle für ihren Betrieb erfordern. Interner nichtflüchtiger Speicher Kapazität solcher Geräte ermöglicht die Aufzeichnung von bis zu 20 Millionen Tastenanschläge mit Unicode-Unterstützung.

Diese Vorrichtungen können in jeder Form hergestellt werden, so dass auch ein Experte manchmal nicht in der Lage, um ihre Anwesenheit während der Prüfungsinformationen zu bestimmen.

Je nach Einsatzort sind Keylogger in interne und externe unterteilt.

Acoustic Keylogger sind Hardwaregeräte, die erste Platte klingt, die vom Benutzer erstellt, während Sie Tasten auf der Tastatur, und dann analysieren, diese Klänge und wandeln sie in das Textformat

Thing 5

Mit dem Log-File Speicherort

HDD

RAM

Registratur

lokalen Netzwerk

Remote-Server

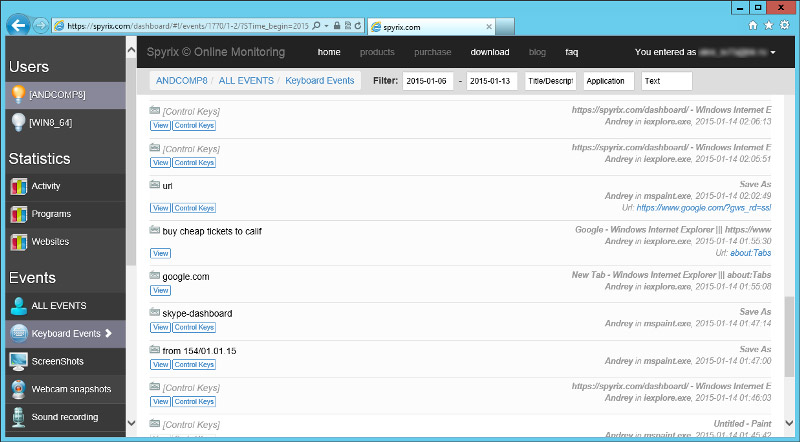

Cloud-basierte Plattform, die beliebteste Programm-keylogger ist Spyrix keylogger, hier lesen Sie mehr

Thing 6

Mit dem Log-File Sendemethode

FTP oder HTTP (im Internet oder im lokalen Netzwerk)

Jede Variante des WLAN-Verbindung (Funkband, IrDA, Bluetooth, WiFi und andere Varianten für Geräte in unmittelbarer Nähe oder in fortgeschrittenen Systemen, um den Luftspalt und Datenlecks von physisch isolierten Systemen zu überwinden)

Thing 7

Durch die Methode der Nutzung

Nur die Methode der Keylogger-Nutzung (einschließlich Hard- oder Softwareprodukte mit einem Keylogger als Modul) ermöglicht zu sehen, die Unterscheidung zwischen Sicherheitssteuerung und Sicherheitsverletzung.

Die nicht autorisierte Verwendung - Keylogger-Installation (einschließlich Hardware- oder Software-Produkte mit einem Keylogger als Modul) erfolgt ohne Wissen der Automation Eigentümer (Sicherheitsadministrator) oder den Eigentümer eines bestimmten PC.

Unauthorized Keylogger (Software oder Hardware) sind Spyware oder Spy Gadgets genannt.

Die nicht autorisierte Verwendung ist in der Regel mit illegalen Aktivitäten verbunden. Im Allgemeinen illegal installiert Spyware haben die Möglichkeit der Konfiguration und den Erhalt bereit ausführbare Dateien, die keine Nachrichten angezeigt werden und sich während der Installation nicht die Fenster auf dem Bildschirm zu erstellen, und haben auch eingebaute Mittel für die Lieferung und Remote-Installation von konfigurierten Modul auf dem Benutzer- Computer, ist, dass der Installationsprozess erfolgt ohne direkten physikalischen Zugriff auf den PC des Benutzers und oft keine Systemadministratorrechte erforderlich.

Bestimmungsgemäßer Gebrauch - Keylogger-Installation (einschließlich Hardware- oder Software-Produkte mit einem Keylogger als Modul) erfolgt mit dem Wissen der Automation Eigentümer (Sicherheitsadministrator) oder den Eigentümer eines bestimmten PC.

Im Allgemeinen legal installiert Software erfordert physischen Zugriff auf den Benutzer-PCs und Administratorrechte für die Konfiguration und Installation.

Thing 8

Durch die Einbeziehung von Signaturbasen

Signaturen bekannter Keylogger bereits zu den Grundlagen der Signatur berühmten Antispyware- und Antivirensoftwareentwickler enthalten

Unbekannte Keylogger, die nicht ihre Unterschriften in Grundlagen haben, werden oft noch nie da aus verschiedenen Gründen aufgenommen:

Keylogger (Module), unter dem Schutz der verschiedenen Regierungsbehörden entwickelt;

Keylogger (Module), die von den Entwicklern der verschiedenen Closed-Source-Betriebssysteme erstellt werden können und im Kernel des Systems einbezogen werden.

Keylogger in limitierter Auflage entwickelt (oft in einer oder mehreren Kopien) für einen bestimmten Zweck, um den Diebstahl von kritischen Informationen aus PC (zB durch professionelle Betrüger verwendeten Software) des Benutzers zusammen. Solche Spyware kann etwas bedeuten, verändert Open-Source-Codes von Keyloggern, aus dem Internet und von einem Betrug selbst, die erlaubt das Ändern der Signatur eines Keylogger erstellt werden;

Gewerbe, vor allem als Module zu Unternehmenssoftware, die nur sehr selten, um die Signatur Grundlagen der berühmten Antispyware- und Antivirensoftwareentwickler zugesetzt enthalten. Dies führt zu der Situation, wenn die voll funktionsfähige Version des von einem Betrug im Internet veröffentlicht Software wird mit dem Spyware, die nicht von Anti-Spyware-und Antivirus-Software erkannt wird umgerechnet;

Keylogger als Module in Virus-Anwendungen für Tastenanschläge Abhören auf dem Computer des Benutzers enthalten. Bevor einschließlich Signaturdaten in der Virendatenbank diese Module vor unbekannt. Als Beispiel - der bekannten Viren verursacht viel Mühen kurzem, die ein Modul von Tasten Abfangen hatte und Senden empfangenen Daten in dem Internet.

Einsatzzweck

Thing 9

Bestimmungsgemäßer Gebrauch von Keyloggern (einschließlich Hardware- oder Software-Produkte mit einem Keylogger als Modul) ermöglicht die automatisierte Netzeigentümer (Sicherheitsadministrator) oder den Besitzer eines bestimmten PC die folgenden:

Identifizieren aller Fälle von Tipp kritischen Wörter und Sätze, deren Übertragung an Dritte zu Sachschäden führen;

eine Möglichkeit, sich Zugang zu den Informationen auf dem Computer ist die Festplatte im Falle von Login und Passwort Verlust aus irgendeinem Grund (Mitarbeiter Krankheit, vorsätzliche Handlungen der Mitarbeiter, etc.);

Identifizieren (Ortung) alle Versuche von Passwörtern auf der Suche;

Steuerung einer Möglichkeit der Verwendung von Computern in der Freizeit und herauszufinden, was auf der Tastatur während dieser Zeit der Eingabe;

Untersuchung von Computer-Zwischenfälle;

Durchführung von wissenschaftlichen Forschungen auf die Bestimmung des Personal Reaktion Genauigkeit, Effizienz und Angemessenheit zu externen Auswirkungen verbunden sind;

die Wiederherstellung kritischer Daten nach Computersystemen Versagen.

Verwendung von Modulen mit einem Keylogger ermöglicht es Entwicklern kommerzieller Software:

Erstellen von Systemen der schnelle Suchwörter (elektronische Wörterbücher, elektronische Übersetzer);

Erstellen von Anwendungen für die schnelle Suche von Namen, Organisationen, Adressen (elektronische Telefon-Bücher).

Die nicht autorisierte Verwendung von Keyloggern (einschließlich Hardware- oder Software-Produkte mit einem Keylogger als Modul) ermöglicht einen Betrug:

Abfangen Informationen über die Tastatur durch den Benutzer eingegeben wurde;

immer den unbefugten Zugriff auf die Anmeldeinformationen für verschiedene Systeme einschließlich Bank-Client-Systeme;

immer unberechtigten Zugang zu den Systemen der Benutzerdaten kryptographischen Schutz - Kennwort-Sätze;

immer den unbefugten Zugriff auf Kreditkarteninformationen.

Keylogger Prinzipien

Thing 10

Standard-Tastatur-Falle

Im Allgemeinen gibt es enorme Varianten Keylogger Realisierung; aber alle von ihnen haben ein gemeinsames Prinzip der Arbeit - Penetration in der Signalkette vom Druck der Taste zur Anzeige auf dem Bildschirm. Die häufigste Variante der Realisierung ist ein Keylogger mit einer Tastatur-Falle. Keyboard Haken Lesen von Informationen von einem System Warteschlange der Hardware-Eingang, die in csrss.exe Systemprozess ist.

Diese Methode gewonnen besonderer Beliebtheit aufgrund der Tatsache, dass eine Filterfalle ermöglicht das Abfangen absolut alle Tastenanschläge, weil die Haken steuert alle System fließt. Auch dann, wenn eine solche Spyware Schöpfung erfordert keine speziellen Kenntnisse, mit der Ausnahme, Visual C ++ oder Delphi und Win32API. Jedoch sind solche Verfahren erfordert die Schaffung DLL dynamische Bibliothek.

Periodische Tastaturstatusabfrage

Ein primitives Verfahren impliziert eine cyclische Tastaturstatusanfrage mit einer hohen Geschwindigkeit. Eine solche Methode nicht Umsetzung der DLL in GUI-Prozesse erfordern; infolge einer Spyware weniger auffällig ist.

Der Nachteil dieser Art von Keyloggern ist die Notwendigkeit der periodischen Tastaturstatusanfrage mit einer hohen Geschwindigkeit, mindestens 10-20 Anfragen pro Sekunde. Diese Methode ist von mehreren kommerziellen Produkten verwendet.

Treiber-basierte Keylogger

Dieses Verfahren ist wirksamer im Vergleich mit dem oben beschriebenen. Es gibt mindestens zwei Realisierungsvarianten dieser Methode - Planung und Installation des eigenen Tastaturtreiber anstelle des Standard-Treiber oder Installation eines Treibers-Filter. Dieses Verfahren (sowie eine Falle) ist eine dokumentierte Verfahren von Tasten Tracking.

Thing 11

Spy-Rootkit

Kann sowohl im Usermode und in einer Kernel realisiert werden. Im Usermode kann Tastatureingaben Verfolgung in csrss.exe Prozess Abfangen von Tastaturtreiber oder die Verwendung der API-Tracking-Funktionen wie GetMessage und PeekMessage realisiert werden. In vielen Fällen ist sogar die Tastatur auf dem Bildschirm, die oft als Allheilmittel von allen Keylogger ist, nicht vor Rootkit-Keylogger.

Hardware Keylogger

Thing 12

Um Keylogger auf Ihrem Computer zu Hause zu suchen ist es genug, um in Abwesenheit von Keylogger-Anwendungen sicher. Jedoch in einer Unternehmensumgebung, insbesondere auf Computern von Banktransaktionen, elektronische Handel und zur Durchführung von Aufgaben bei der Verarbeitung von vertraulichen Dokumenten verbunden sind, besteht die Gefahr von Nutzungs Hardware für Tastenanschläge abgefangen.

Lassen Sie uns einen Blick auf die wichtigsten Kanäle des Informationslecks in Bezug auf die Hardware-Nutzung.

1. Hardware Registerkarte in der Tastatur

Auf jeden Tastatur gibt es normalerweise viele Hohlräume mit der Größe genug für Sie eine kleine Platine. Geräteleistung und den Datentransfer durch direkte Verbindung mit der gedruckten Schaltungskarte aus einer Tastatur-Controller durchgeführt werden. Registerkarte Hardware kann manuell oder industriell installiert werden

Lösung: Tastatur Öffnen und Prüfen auf die Anwesenheit von ausländischen elektronischen Komponenten mit der weiteren Tastaturdicht mit Aufkleber.

2. Lesen von Daten aus dem Tastaturkabel durch berührungslose Verfahren

Dieses Verfahren setzt voraus, Datenlesen durch berührungslosen Sensor. Solche Geräteinstallation erfordert keine Tastaturöffnung und Befestigungs alle Geräte in der Kabel Lücke. Kontaktlose Hardware Keylogger sollte self-powered und seine Konstruktion sein soll komplexer als bei direkter Verbindung sein. In Aussehen, aussehen wie Vorrichtung kann wie ein Wechselrauschfilter für das Kabel.

Lösung: kontaktlose Lesen ist die wirksamste Methode, wenn Sie den Sensor in der Nähe des Tastaturkabel (oder noch besser - um das Kabel), das ist, warum, bei der Inspektion von Arbeitsplätzen, stellen Sie sicher, dass sich keine Fremdkörper unbekannter Dazu in der Nähe des Tastaturkabel oder direkt auf sie.

3. Geräteinstallation an das Kabel Lücke

Keyloggers dieses Typs sind die häufigste sie einfach angebracht und nachgewiesen werden können. Hardware Keylogger ist als ein kleines Gerät, das in der PS eingesetzt ist / 2- oder USB-Anschluss des Computers durchgeführt wird und in die Buchse an der keylogger Körper eine Tastatur eingesetzt. Um eine solche Operation keine Fähigkeit ist erforderlich durchzuführen, und außerdem kann Keylogger-Verbindung zum USB-Tastatur ohne Herunterfahren des Computers durchgeführt werden.

Hardware Keylogger Mai sieht aus wie ein Rauschfilter oder Adapter. Das Gerät besteht aus den Eingangskreisen soll Rauschfilter und Gerät zum Schutz gegen Überspannung, einen Mikrocontroller mit geringem Stromverbrauch und Blitz-Speicher zum Speichern der gesammelten Informationen. Flash-Speichervolumen variiert von 32 KB bis Dutzende von Megabyte; Die typische Menge - von 128 KB bis 2 MB.

Lösung: regelmäßige Inspektion des Arbeitsplatzes auf das Vorhandensein von nicht autorisierten Geräten in der Tastaturkabel Spalt eingeführt. Der Tastaturstecker ist ganz einfach mit dem Aufkleber, der, um den Stecker aus der Steckdose bricht geschützt.

Wie USB Keylogger verwenden - siehe Video darüber:

4. Hardware-Registerkarte in der Systemeinheit

Beziehen sich auf das Wirkprinzip geht diese spy nicht von den Geräten der Typen 1 und 3 unterscheiden, aber innerhalb der Systemeinheit. Es kann nur von einem Fachmann installiert werden, und es wird das Gerät öffnen Fall erforderlich.

Lösung: Systemeinheit Dicht Verwendung der Aufkleber. Aber bevor, ist es erforderlich, um den Inhalt der Systemeinheit zu überprüfen und sicherzustellen, dass sich keine Fremdgeräten (typische Verbindung statt. - Das Motherboard Anschluss parallel zur Tastatur-Buchse)

5. Informationslese basierend auf der Analyse von akustischen und elektromagnetischen emittierenden

Tastatur elektromagnetischen fangen emittierende in einer Entfernung ist schwierig (obwohl theoretisch möglich ist), sondern auf akustische Geräusche zu fangen ist viel einfacher. Auch wenn am Telefon zu sprechen, können Sie manchmal deutlich hören Ihren Gesprächspartner Tippen auf der Tastatur. Studien im Bereich der Sicherheit zeigen, dass jede Taste, wenn sie gedrückt wird, erzeugt einen bestimmten Ton, der Identifizierung der Schlüssel ermöglicht. Die berühmteste Arbeit in diesem Bereich wurde von der UC Berkeley Wissenschaftler, die zu dem Schluss, dass im gemeinsamen Audioaufnahme 60-96% der Eingabe von Zeichen erkannt werden kann kam gemacht.

Ohne den Einsatz von spezialisierten Analyse-Software, können Sie einfach erkennen, die Anzahl der eingegebenen Zeichen in einem Kennwort und die Gegenwart von wiederholten Zeichen.

Lösung: der wichtigste Weg, um gegen Informationslecks durch akustische Signale analysieren zu schützen ist eine kontinuierliche und systematische Personal anweist.

English

English Español

Español Русский

Русский Suomi

Suomi Français

Français Italiano

Italiano 日本語

日本語 Nederlands

Nederlands Português

Português Türkçe

Türkçe 中文

中文 عربي

عربي Tagalog

Tagalog اردو

اردو Gaeilge

Gaeilge বাংলা

বাংলা Magyar

Magyar Polski

Polski Čeština

Čeština Български

Български Bahasa Indonesia

Bahasa Indonesia 한국어

한국어 Română

Română Svenska

Svenska