12 choses que vous devez savoir sur Keyloggers

2015-10-16

Keylogger est un logiciel ou de matériel qui enregistre l'activité des utilisateurs - les frappes, les mouvements de souris et les clics, etc.Chose 1

Le keyloggers idée principale et le but est d'appliquer en deux tous les liens dans le circuit de signal de la appuyant sur la touche pour l'afficher sur l'écran - ce qui peut être matériel "bugs" dans le clavier lui-même, dans le câble ou dans l'unité de système informatique, la vidéo la surveillance, les demandes d'entrée-sortie interception, la substitution du pilote de clavier du système, des chauffeurs-filtres pile ion clavier, les fonctions du noyau interception par toute méthode (modification des adresses dans les tableaux du système, le code de fonction épissage, etc.), les fonctions DLL interception en mode utilisateur et enfin , demande de l'aide de façon typique clavier documentée.

Chose 2

Mais la pratique montre que la méthode la plus difficile est utilisé, moins son utilisation dans des logiciels malveillants répandus de Troie et plus susceptibles son utilisation dans les chevaux de Troie de cibles pour voler des informations d'entreprise, personnel, financier et confidentiel.

Chose 3

Types d'informations qui peuvent être contrôlés

frappes

mouvements et clics de souris

date et heure de pressage

En outre, il peut y avoir des captures d'écran périodiques (parfois - écran vidéo) et de copie de données à partir du presse-papiers.

Classification

Chose 4

Par type

Keyloggers programme appartiennent au groupe de produits logiciels qui contrôlent l'activité des utilisateurs sur le PC. Initialement produits logiciels de ce type ont été uniquement destiné à l'enregistrement d'informations sur les frappes, y compris ceux du système, à un fichier journal spécial qui plus tard a été étudié par une personne qui a installé ce programme. Connectez-fichier peut être envoyé à un disque réseau, serveur FTP sur Internet, par e-mail, etc.

Aujourd'hui, les produits logiciels, a conservé ce nom, effectuer de nombreuses fonctions supplémentaires - interception des données des fenêtres, des clics de souris, presse-papiers, ce qui rend les captures d'écran de l'écran et les fenêtres actives, Conservation de registres de tous reçu et envoyé des courriels, surveiller l'activité des fichiers et de travailler avec de registre système, des tâches d'enregistrement envoyées à l'imprimante, l'interception de son du microphone et la caméra vidéo à partir d'Internet, connecté à l'ordinateur, etc.

Keyloggers matériels sont des dispositifs miniatures qui peuvent être installés entre un clavier et un ordinateur ou à l'intérieur du clavier. Ils enregistrent toutes les frappes au clavier. Le processus d'enregistrement est absolument invisible pour l'utilisateur final. Keyloggers matériels ne nécessitent pas l'installation d'une application sur l'ordinateur pour intercepter avec succès toutes les frappes. Quand un keylogger matériel est monté, il n'a pas d'importance si l'ordinateur est allumé ou éteint.

Temps de son travail ne se limite pas, car il ne nécessite pas de source d'alimentation supplémentaire pour son fonctionnement. La capacité de la mémoire interne non volatile de ces dispositifs permet d'enregistrer jusqu'à 20 millions de frappes avec le support Unicode.

Ces dispositifs peuvent être formulées sous forme, de sorte que même un expert est parfois incapable de déterminer leur présence lors de la vérification de l'information.

Selon le lieu d'installation, les enregistreurs de frappe sont divisés en interne et externe.

Keyloggers acoustiques sont des périphériques qui sonne premier enregistrement, créés par l'utilisateur tout en appuyant sur les touches du clavier, puis analyser ces sons et de les convertir dans le format de texte

Chose 5

Par emplacement de stockage du fichier journal

HDD

RAM

registre

réseau local

serveur distant

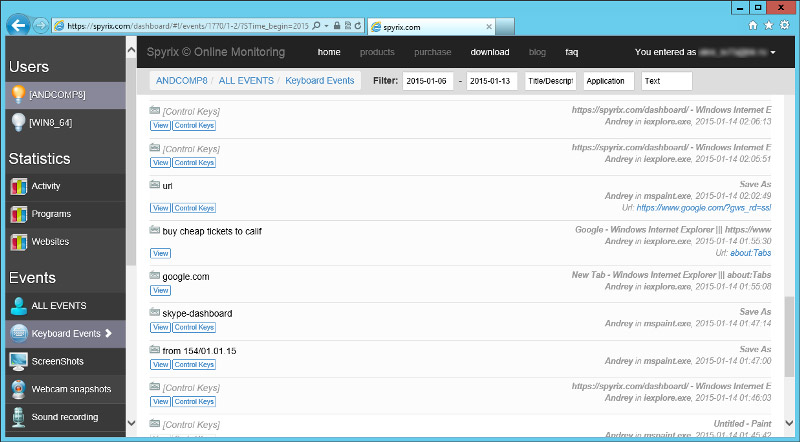

plate-forme cloud, le programme-keylogger le plus populaire est Spyrix keylogger, lire la suite ici

Chose 6

Par la méthode du fichier journal d'envoi

FTP ou HTTP (dans le réseau Internet ou local)

Toute variante de connexion sans fil (bande radio, IrDA, Bluetooth, WiFi, et d'autres variantes pour les appareils à proximité immédiate ou dans les systèmes avancés, pour réduire l'écart de l'air et de fuite de données de systèmes physiquement isolés)

Chose 7

Par la méthode d'utilisation

Seule la méthode d'utilisation de keylogger (y compris le matériel ou les logiciels avec un keylogger comme un module) permet de voir la distinction entre le contrôle de la sécurité et de violation de la sécurité.

L'utilisation non autorisée - installation de keylogger (y compris les matériels ou logiciels produits avec un keylogger comme un module) se déroule à l'insu du propriétaire du système automatisé (d'administrateur de sécurité) ou le propriétaire d'un PC particulier.

Keyloggers non autorisées (logiciels ou matériels) sont appelés logiciels espions ou espion gadgets.

L'utilisation non autorisée est généralement associée à des activités illégales. Généralement, les logiciels espions installés illégalement ont la capacité de configuration et obtenir les fichiers exécutables prêts qui ne présente pas de messages et ne crée pas de fenêtres sur l'écran pendant l'installation, et également disposer de ressources intégrées pour la livraison et l'installation à distance du module configuré sur l'utilisateur de ordinateur, qui est le processus d'installation se déroule sans accès physique direct sur le PC de l'utilisateur et, souvent, ne nécessitent pas de droits d'administrateur système.

Utilisation autorisée - installation de keylogger (y compris les matériels ou logiciels produits avec un keylogger comme un module) se déroule avec la connaissance du propriétaire du système automatisé (d'administrateur de sécurité) ou le propriétaire d'un PC particulier.

Généralement, les logiciels légalement installée nécessite un accès physique au PC de l'utilisateur et des droits d'administrateur pour la configuration et l'installation.

Chose 8

En incluant des bases de signatures

Signatures des keyloggers connus sont déjà inclus dans les bases de signature de la célèbre antispyware et les développeurs de logiciels antivirus

Keyloggers inconnus, qui ne possèdent pas leurs signatures dans les bases, sont souvent jamais inclus là pour diverses raisons:

keyloggers (modules), développés sous la protection de divers organismes gouvernementaux;

keyloggers (modules) qui peuvent être créés par les développeurs de différents systèmes d'exploitation fermé-source et être inclus dans le noyau du système.

keyloggers développés en édition limitée (souvent dans une ou plusieurs copies) pour un usage particulier liées au vol d'informations critiques à partir du PC de l'utilisateur (par exemple, du logiciel utilisé par les fraudes professionnelles). Cette spyware peut impliquer un peu changé les codes open-source de keyloggers, prises de l'Internet, et être compilées par une fraude lui-même, qui permet de changer la signature d'un keylogger;

commerciale, notamment inclus sous forme de modules logiciels à des sociétés qui ne sont que très rarement ajouté aux bases de signatures de célèbres antispyware et antivirus développeurs. Cela conduit à la situation lorsque la version entièrement fonctionnelle du logiciel édité par une fraude dans l'Internet est converti à l'spyware qui est pas détecté par les logiciels espions et les logiciels antivirus;

keyloggers que les modules inclus dans les applications de virus pour les frappes interception sur l'ordinateur de l'utilisateur. Avant d'inclure des données de signature dans la base de données de virus ces modules restent inconnus. A titre d'exemple - les virus connus causé beaucoup de problèmes récemment, qui avait un module de frappes interception et l'envoi des données reçues dans l'Internet.

But de l'utilisation

Chose 9

Utilisation autorisée des keyloggers (y compris les matériels ou logiciels produits avec un keylogger comme un module) permet au propriétaire du système automatisé (d'administrateur de sécurité) ou le propriétaire d'un PC en particulier ce qui suit:

identifier tous les cas de taper les mots essentiels et de phrases dont le transfert à des tiers entraînera des dommages matériels;

une possibilité d'obtenir l'accès aux informations sur l'ordinateur est le disque dur en cas de perte de connexion et mot de passe pour une raison quelconque (maladie des employés, des actions intentionnelles de personnel, etc.);

identifier (localisation) toutes les tentatives de mots de passe à la recherche;

contrôler la possibilité d'utiliser les ordinateurs dans le temps libre et de découvrir ce qui se taper sur le clavier pendant cette période;

enquêter sur les incidents informatiques;

effectuer des recherches scientifiques liées à la détermination de la précision de la réponse du personnel, l'efficacité et l'adéquation aux impacts externes;

la restauration des informations critiques après l'échec des systèmes informatiques.

L'utilisation des modules avec un keylogger permet aux développeurs de logiciels commerciaux:

la création de systèmes de recherche rapide des mots (dictionnaires électroniques, traducteurs électroniques);

la création d'applications pour la recherche rapide des noms, des organisations, des adresses électroniques (téléphone livres).

L'utilisation non autorisée de keyloggers (y compris les matériels ou logiciels produits avec un keylogger comme un module) permet une fraude:

l'interception des informations saisies sur le clavier par l'utilisateur;

obtenir l'accès non autorisé aux informations de connexion pour divers systèmes, y compris les systèmes de type banque-client;

obtenir un accès non autorisé aux systèmes de données de l'utilisateur une protection cryptographique - expressions de mot de passe;

obtenir un accès non autorisé aux cartes de crédit des informations.

Principes de Keylogger

Chose 10

Clavier standard piège

Généralement, il ya d'énormes variantes de keylogger réalisation; Mais tous ont un principe commun du travail - la pénétration dans la chaîne de l'appuyant sur la touche pour l'afficher sur l'écran du signal. La variante la plus courante de réalisation est un keylogger avec un piège à clavier. Clavier crochets lire les informations à partir d'une file d'attente du système d'entrée de matériel qui est en processus système csrss.exe.

Cette méthode a gagné en popularité en raison notamment du fait que le piège de filtre permet intercepter absolument toutes les frappes parce que les contrôles de crochet tous les flux de système. En outre, une telle création spyware ne nécessite aucune connaissance particulière, à l'exception de Visual C ++ ou Delphi et Win32API. Cependant, cette méthode nécessite la création d'une bibliothèque dynamique de DLL.

Clavier périodique demande d'état

Une méthode primitive impliquant une demande d'état du clavier cyclique à une vitesse élevée. Cette méthode ne nécessite pas la mise en œuvre de la DLL dans Gui-processus; à la suite d'un spyware est moins perceptible.

L'inconvénient de ce type de keyloggers est la nécessité de clavier périodique demande d'état à une vitesse élevée, au moins 10-20 demandes par seconde. Cette méthode est utilisée par plusieurs produits commerciaux.

Keylogger driver-based

Cette méthode est plus efficace en comparaison avec ce qui précède décrit. Il ya au moins deux variantes de réalisation de cette méthode - la création et l'installation du pilote de clavier propre à la place du pilote standard ou installation d'un pilote de filtre. Cette méthode (ainsi comme un piège) est une méthode documentée de frappes suivi.

Chose 11

Spy-rootkit

Peut être réalisé à la fois dans UserMode et dans un KernelMode. Dans UserMode suivi de la saisie au clavier peut être réalisé dans le processus csrss.exe interception par pilote du clavier ou en utilisant le suivi des API-fonctions comme GetMessage et PeekMessage. Dans de nombreux cas, même le clavier à l'écran, qui est souvent considérée comme une panacée de tout keylogger, ne protège pas contre les rootkit-keylogger.

Keyloggers matériels

Chose 12

Pour chercher des keyloggers sur votre ordinateur à la maison, il est assez pour être sûr en l'absence de demandes de keylogger. Cependant, dans un environnement d'entreprise, en particulier sur les ordinateurs pour les transactions bancaires, le commerce électronique et pour effectuer des tâches liées au traitement des documents confidentiels, il ya un risque de matériel d'usage pour les frappes interception.

Ayons un regard sur les principales chaînes de fuite d'information en termes de l'utilisation du matériel.

1. onglet Matériel dans le clavier

En tout clavier il ya généralement beaucoup de cavités avec la taille suffisante pour placer un petit conseil. La puissance de l'appareil et le transfert de données peut être fait par une connexion directe à la carte de circuit imprimé d'un contrôleur de clavier. Onglet Matériel peut être installé manuellement ou par industriellement

Solution: ouverture du clavier et vérification de la présence de composants électroniques à l'étranger avec l'aide de clavier supplémentaire d'étanchéité adhésif.

2. Lecture des données du câble du clavier par la méthode sans contact

Cette méthode suppose la lecture des données par le capteur de contact. Cette installation de l'appareil ne nécessite pas l'ouverture du clavier et de montage des équipements de l'écart de câble. Contactless keylogger matériel devrait être auto-alimenté et sa construction censé être plus complexe que dans le cas d'une connexion directe. En apparence, cette mai de l'appareil ressemble à un filtre de bruit amovible pour le câble.

Solution: lecture sans contact est la méthode la plus efficace en plaçant le capteur dans la proximité le câble du clavier (ou mieux encore - autour du câble), qui est la raison pour laquelle, lors de l'inspection des lieux de travail, assurez-vous qu'il n'y a pas d'objets étrangers de inconnue fin près le câble du clavier ou directement sur elle.

3. Installation de l'appareil à l'écart de câble

Keyloggers de ce type sont les plus communs, ils sont faciles à installer et détecté. Keylogger matériel est réalisée comme un petit appareil, qui est inséré dans le PS / 2 ou port USB de l'ordinateur et un clavier est inséré dans la prise sur le corps de keylogger. Pour effectuer une telle opération ne demandent aucune aptitude, et d'ailleurs, la connexion au clavier keylogger USB- peut être fait sans éteindre l'ordinateur.

Keylogger matériel mai ressemble à un filtre de bruit ou de l'adaptateur. Le dispositif se compose des circuits d'entrée destinés à filtrer le bruit et protéger l'appareil contre les surtensions, un microcontrôleur avec une faible consommation d'énergie et Flash-mémoire pour stocker les informations recueillies. Le volume de mémoire flash varie de 32 Ko à des dizaines de méga-octets; le montant typique - à partir de 128 Ko à 2 Mo.

Solution: inspection périodique du milieu de travail pour la présence de périphériques non autorisés insérées dans l'écart du câble du clavier. Le bouchon de clavier est assez facile protégé avec l'autocollant, qui rompt lorsque vous retirez la fiche de la prise.

Comment utiliser USB keylogger - voir la vidéo à ce sujet:

4. onglet Matériel intérieur de l'unité du système

Reportez-vous au principe de l'action, cet espion ne diffère pas de dispositifs de types 1 et 3, mais se trouve à l'intérieur de l'unité centrale. Il peut être installé que par un spécialiste, et il faudra ouvrir le boîtier de l'appareil.

Solution: système unité étanchéité en utilisant les autocollants. Mais avant, il est nécessaire d'inspecter le contenu de l'unité de système et assurez-vous qu'il n'y a pas de dispositifs étrangers (typique lieu de connexion -. La carte mère connexion est parallèle à la prise du clavier)

5. lecture d'informations basées sur l'analyse de l'émission acoustique et électromagnétique

Pour attraper électromagnétique émettant clavier à distance est difficile (mais est théoriquement possible), mais pour attraper le bruit acoustique est beaucoup plus facile. Même lorsque vous parlez au téléphone, vous pouvez parfois entendre clairement votre interlocuteur en tapant sur le clavier. Des études dans le domaine de la sécurité montrent que chaque touche, lorsqu'elle est actionnée, produit un son spécifique, ce qui permet l'identification de la clé. L'œuvre la plus célèbre dans ce domaine a été faite par des scientifiques de Berkeley, qui sont venus à la conclusion que, dans un enregistrement audio commune 60-96% de caractères d'entrée peut être reconnu.

Sans l'utilisation de logiciels d'analyse spécialisée, vous pouvez simplement détecter le nombre de caractères tapés dans un mot de passe et la présence de caractères répétés.

Solution: le principal moyen de se protéger contre la fuite d'informations par des signaux acoustiques analyse est un Instruire continu et systématique du personnel.

English

English Español

Español Русский

Русский Deutsch

Deutsch Suomi

Suomi Italiano

Italiano 日本語

日本語 Nederlands

Nederlands Português

Português Türkçe

Türkçe 中文

中文 عربي

عربي Tagalog

Tagalog اردو

اردو Gaeilge

Gaeilge বাংলা

বাংলা Magyar

Magyar Polski

Polski Čeština

Čeština Български

Български Bahasa Indonesia

Bahasa Indonesia 한국어

한국어 Română

Română Svenska

Svenska