12 cosas que debes saber sobre Keyloggers

2015-10-16

Keylogger es un software o hardware que registra las actividades del usuario - pulsaciones de teclado, los movimientos del ratón y los clics, etc.Cosa 1

La idea principal keyloggers y el objetivo es aplicar en dos cualquier enlace en el circuito de la señal de la clave presionando para mostrarlo en la pantalla - esto puede ser de hardware "errores" en el propio teclado, en el cable o en la unidad del sistema informático, video la vigilancia, las solicitudes de entrada-salida de intercepción, la sustitución del controlador de teclado del sistema, conductores-filtros pila de iones de teclado, funciones del kernel intercepción por cualquier método (el cambio de direcciones en las tablas del sistema, código de función de empalme, etc.), funciones DLL intercepción en el modo de usuario y, finalmente, , consulta teclado con forma típica documentado.

Cosa 2

Pero la práctica demuestra que el método más difícil se utiliza, menos probable su uso en el malware de Troya generalizado y es más probable su uso en troyanos objetivo de robar información corporativa, personal, financiera y confidencial.

Cosa 3

Tipos de información que pueden ser controlados

- pulsaciones de teclado

- movimiento del ratón y los clics

- fecha y hora de prensado

Además, no puede haber capturas periódicas (a veces - de vídeo de pantalla) y copiar los datos desde el portapapeles.

Clasificación

Cosa 4

Por tipo de

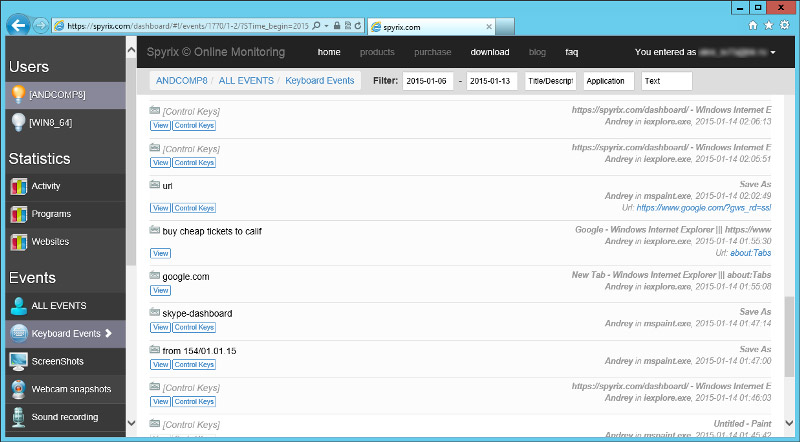

Keyloggers Programa pertenecen al grupo de los productos de software que controlan la actividad del usuario en el PC. Inicialmente los productos de software de este tipo estaban destinados únicamente para el registro de información acerca de las pulsaciones del teclado, incluidos los sistemas, a diario de archivo especial que posteriormente fue estudiado por una persona que instala este programa. Log-archivo puede ser enviado a un disco de red, servidor FTP en Internet, a través de correo electrónico, etc.

Hoy en día los productos de software, conservaron este nombre, realizar muchas funciones adicionales - interceptación de datos ventanas, clics del ratón, portapapeles, haciendo capturas de pantalla de la pantalla y las ventanas activas, manteniendo registros de todas las recibió y envió mensajes de correo electrónico, seguimiento de la actividad de archivos y trabajar con el registro del sistema, tareas de registro enviados a la impresora, la interceptación de sonido del micrófono y vídeo de la cámara web, conectado al PC, etc.

Keyloggers de hardware son dispositivos en miniatura que se pueden instalar entre un teclado y un ordenador o en el interior del teclado. Graban todas las pulsaciones del teclado. Proceso de grabación es absolutamente invisible para un usuario final. Keyloggers de hardware no requieren la instalación de una aplicación en el equipo para interceptar con éxito todas las pulsaciones de teclado. Cuando se monta un keylogger hardware, no importa si el ordenador está encendido o apagado.

Tiempo de su trabajo no se limita, ya que no requiere fuente de energía adicional para su funcionamiento. Capacidad de la memoria interna no volátil de estos dispositivos permite grabar hasta 20 millones de pulsaciones con soporte Unicode.

Estos dispositivos se pueden hacer en cualquier forma, de modo que incluso un experto a veces es incapaz de determinar su presencia durante la auditoría de la información.

Dependiendo del lugar de instalación, keyloggers se dividen en internas y externas.

Keyloggers acústicas son dispositivos de hardware que suena primer registro, creado por el usuario mientras presiona las teclas del teclado y luego analizar estos sonidos y convertirlos en el formato de texto

Cosa 5

Por la ubicación de almacenamiento del archivo de registro

HDD

RAM

registro

red local

servidor remoto

plataforma basada en la nube, el más popular programa keylogger se Spyrix keylogger, leer más aquí

Cosa 6

Por el método de archivo de registro el envío

FTP o HTTP (en la red Internet o local)

Cualquier variante de conexión inalámbrica (banda de radio, IrDA, Bluetooth, Wi-Fi, y otras variantes de los dispositivos en la proximidad inmediata o en sistemas avanzados, para superar la brecha de aire y la fuga de datos de los sistemas físicamente aislados)

Cosa 7

Por método de uso

Sólo el método de uso del keylogger (incluyendo hardware o productos de software con un keylogger como un módulo) permite ver la distinción entre el control de la seguridad y la violación de la seguridad.

El uso no autorizado - Instalación keylogger (incluyendo hardware o software productos con un keylogger como un módulo) se lleva a cabo sin el conocimiento del propietario del sistema automatizado (administrador de seguridad) o el propietario de un ordenador en particular.

Keyloggers no autorizadas (software o hardware) se llaman software espía o espías gadgets.

El uso no autorizado se asocia generalmente a las actividades ilegales. En general, el software espía instalado ilegalmente tienen la capacidad de configuración y obtención de archivos ejecutables listos que no muestra mensajes y no crea ventanas en la pantalla durante la instalación, y también tienen recursos incorporados para la entrega y la instalación remota de módulo configurado en el usuario de ordenador, que es el proceso de instalación se lleva a cabo sin tener acceso físico directo a la PC del usuario y, a menudo no requiere derechos de administrador del sistema.

Uso específico - Instalación keylogger (incluyendo hardware o software productos con un keylogger como un módulo) se lleva a cabo con el conocimiento del propietario del sistema automatizado (administrador de seguridad) o el propietario de un ordenador en particular.

En general, el software instalado legalmente requiere acceso físico al ordenador y administrador derechos de usuario para la configuración e instalación.

Cosa 8

Mediante la inclusión de bases de firma

Firmas de los keyloggers conocidos ya están incluidos a las bases de la firma del famoso antispyware y desarrolladores de software antivirus

Keyloggers desconocidos, que no tienen sus firmas en las bases, a menudo no incluyen allí por varias razones:

keyloggers (módulos), desarrollado bajo la protección de varias agencias del gobierno;

keyloggers (módulos) que pueden ser creados por los desarrolladores de varios sistemas operativos de código cerrado y ser incluidos en el núcleo del sistema.

keyloggers desarrollados en edición limitada (a menudo en uno o varios ejemplares) para un propósito en particular, en relación con el robo de información crítica desde el PC del usuario (por ejemplo, el software utilizado por los fraudes profesionales). Tal spyware puede implicar un poco cambiado los códigos de fuente abierta de keyloggers, tomados de Internet, y ser compilados por un fraude a sí mismo, que permite cambiar la firma de un keylogger;

comercial, sobre todo incluido como módulos de software corporativo que son muy pocas veces agregan a las bases de firmas de famosos antispyware y antivirus desarrolladores. Esto nos lleva a la situación cuando la versión totalmente funcional del software publicado por un fraude en Internet se convierte en el software espía que no es detectado por antispyware y antivirus;

keyloggers como módulos incluidos en aplicaciones de virus para las pulsaciones de teclado intercepción en el ordenador del usuario. Antes de incluir datos de la firma en la base de datos de virus se desconocen estos módulos. Como un ejemplo - los virus conocidos causó mucha dificultad recientemente, que tenía un módulo de intercepción de pulsaciones de teclas y el envío de los datos recibidos en el Internet.

Propósito de uso

Cosa 9

Autorizado el uso de keyloggers (incluyendo hardware o software productos con un keylogger como un módulo) permite al propietario automatizado del sistema (administrador de seguridad) o el propietario de un equipo en particular lo siguiente:

identificar todos los casos de escribir palabras y frases cuya transferencia a terceros dará lugar a daños materiales críticos;

la posibilidad de tener acceso a la información en la computadora del disco duro en caso de inicio de sesión y la pérdida de la contraseña por cualquier motivo (enfermedad de los empleados, las acciones intencionales de personal, etc.);

identificación (localizar) todos los intentos de contraseñas que buscan;

controlar la posibilidad de usar las computadoras en el tiempo libre y la búsqueda de lo que estaba escribiendo en el teclado durante este período;

la investigación de los incidentes informáticos;

la realización de investigaciones científicas relacionadas con la determinación de la precisión de respuesta del personal, la eficiencia y la adecuación a los impactos externos;

la restauración de la información crítica después de la falla de sistemas informáticos.

El uso de módulos con un keylogger permite a los desarrolladores de software comercial:

la creación de sistemas de palabras rápida búsqueda (diccionarios electrónicos, traductores electrónicos);

la creación de aplicaciones para la búsqueda rápida de nombres, las organizaciones, las direcciones (guías telefónicas electrónico).

El uso no autorizado de los keyloggers (incluyendo hardware o software productos con un keylogger como un módulo) permite un fraude:

interceptando información escrita en el teclado por el usuario;

obtener acceso no autorizado a la información de acceso para varios sistemas, incluyendo sistemas de tipo de banco-cliente;

obtener acceso no autorizado a los sistemas de protección criptográfica de datos del usuario - frases de contraseña;

obtener acceso no autorizado a la información de tarjetas de crédito.

Principios Keylogger

Cosa 10

Trampa de teclado estándar

En general, hay enormes variantes de realización keylogger; Sin embargo todos ellos tienen un principio común de la obra - la penetración en la cadena de señal de la clave presionando para mostrarla en la pantalla. La variante más común de realización es un keylogger con una trampa teclado. Ganchos teclado leer información de una cola del sistema de entrada de hardware que se encuentra en proceso de sistema csrss.exe.

Este método particular, ganó popularidad debido al hecho de que una trampa de filtro permite interceptar absolutamente todas las pulsaciones de teclado porque los controles de gancho todos los sistemas de flujos. También, como la creación de programas espía no requiere ningún conocimiento especial, excepto Visual C ++ o Delphi y Win32API. Sin embargo, estos métodos requiere crear DLL biblioteca dinámica.

Consulta de estado del teclado Periódico

Un método primitivo lo que implica una consulta de estado del teclado cíclico a alta velocidad. Tal método no requiere aplicación de DLL en GUI-procesos; como resultado un spyware es menos notable.

La desventaja de este tipo de keyloggers es la necesidad de consulta de estado del teclado periódica a una velocidad alta, por lo menos 10-20 consultas por segundo. Este método es utilizado por varios productos comerciales.

Keylogger basado en controlador

Este método es más eficaz en comparación con el anteriormente descrito. Hay al menos dos variantes de realización de este método - la creación e instalación del controlador de teclado propio en lugar del controlador estándar o la instalación de un filtro de conductor. Este método (así como una trampa) es un método documentado de pulsaciones de teclas de seguimiento.

Cosa 11

Spy-rootkit

Se puede realizar tanto en modo usuario y en una KernelMode. En modo usuario de seguimiento de entrada de teclado se puede realizar en la interceptación proceso csrss.exe por controlador de teclado o mediante el seguimiento de API-funciones como GetMessage y PeekMessage. En muchos casos, incluso el teclado en pantalla, que a menudo se considera una panacea de cualquier keylogger, no protege de rootkit-keylogger.

Keyloggers Hardware

Cosa 12

Para buscar keyloggers en su ordenador personal es suficiente para estar seguro de que en ausencia de aplicaciones keylogger. Sin embargo, en un entorno corporativo, en particular, en las computadoras para las transacciones bancarias, comercio electrónico y para la realización de tareas relacionadas con la tramitación de documentos confidenciales, hay un riesgo de hardware de uso de las pulsaciones de teclado intercepción.

Vamos a echar un vistazo a los principales canales de fuga de información en cuanto a la utilización de hardware.

1. ficha Hardware en el teclado

En cualquier teclado por lo general hay una gran cantidad de cavidades con el tamaño suficiente para la colocación de una pequeña tabla. Dispositivo de energía y la transferencia de datos se puede hacer mediante la conexión directa a la tarjeta de circuito impreso de un controlador de teclado. Ficha Hardware se puede instalar manualmente o industrial

Solución: apertura teclado y la comprobación de la presencia de componentes electrónicos extranjeros con la condición adicional de sellado utilizando etiqueta engomada del teclado.

2. Los datos de lectura desde el cable del teclado por el método sin contacto

Este método supone la lectura de datos por el sensor sin contacto. Dicha instalación del dispositivo no requiere la apertura teclado y montaje de cualquier equipo en la brecha por cable. Contactless keylogger hardware debe ser autoalimentado y su construcción supone que es más complejo que en el caso de conexión directa. En apariencia, tales mayo dispositivo se parece a un filtro de ruido extraíble para el cable.

Solución: la lectura sin contacto es el método más eficaz cuando se coloca el sensor en la proximidad a el cable del teclado (o incluso mejor - alrededor del cable), es por eso que, al inspeccionar los lugares de trabajo, asegúrese de que no haya objetos extraños de desconocidos propósito cerca del cable del teclado o directamente en él.

3. Instalación de dispositivos para la brecha de cable

Keyloggers de este tipo son los más comunes son fáciles de ser instalado y detectado. Keylogger por hardware se realiza como un pequeño dispositivo que se inserta en el PS / 2 o puerto USB de la computadora y un teclado se inserta en el zócalo en el cuerpo keylogger. Para llevar a cabo tal operación no se requiere ninguna habilidad, y además, conexión keylogger para el teclado USB-se puede hacer sin necesidad de apagar el equipo.

Keylogger hardware puede parece un filtro de ruido o el adaptador. El dispositivo consta de los circuitos de entrada destinados a filtrar el ruido y proteger el dispositivo contra sobretensión, un microcontrolador con un bajo consumo de energía y Flash-memoria para almacenar la información recogida. Volumen de memoria flash varía de 32 KB a decenas de megabytes; la cantidad típica - de 128 KB a 2 MB.

Solución: inspección periódica de los lugares de trabajo para determinar la presencia de dispositivos no autorizados insertados en la brecha de cable del teclado. El enchufe del teclado es bastante fácil de protegerse con la etiqueta, que rompe al quitar el enchufe de la toma.

Cómo usar keylogger USB - ver vídeo sobre ello:

4. ficha Hardware dentro de la unidad del sistema

Consulte el principio de acción, este espía no difiere de los dispositivos de los tipos 1 y 3, pero se encuentra dentro de la unidad del sistema. Puede ser instalada únicamente por un especialista, y se requerirá la apertura de la caja de la unidad.

Solución: sistema de unidad de sellado utilizando las pegatinas. Pero antes, es necesario inspeccionar los contenidos de la unidad del sistema y asegúrese de que no hay dispositivos extranjeros (lugar conexión típica -. La placa de conexión es paralela a la toma de teclado)

5. Información de lectura basado en el análisis de emisores acústicos y electromagnéticos

Para atrapar electromagnética que emite el teclado a distancia es difícil (aunque teóricamente es posible), sino para ponerse al ruido acústico es mucho más fácil. Incluso cuando se habla por teléfono a veces se puede escuchar claramente su escritura interlocutor en el teclado. Los estudios realizados en el ámbito de seguridad muestran que cada tecla, cuando se pulsa, produce un sonido específico, que permite la identificación de la llave. La obra más famosa en este campo fue realizado por científicos de la Universidad de California en Berkeley, que llegaron a la conclusión de que en la grabación de audio común 60-96% de los caracteres de entrada puede ser reconocido.

Sin el uso de software de análisis especializado, sólo tiene que detectar el número de caracteres escritos en una contraseña y la presencia de caracteres repetidos.

Solución: la principal manera de proteger contra la fuga de información por medio de señales acústicas de análisis es un instruir personal continua y sistemática.

English

English Русский

Русский Deutsch

Deutsch Suomi

Suomi Français

Français Italiano

Italiano 日本語

日本語 Nederlands

Nederlands Português

Português Türkçe

Türkçe 中文

中文 عربي

عربي Tagalog

Tagalog اردو

اردو Gaeilge

Gaeilge বাংলা

বাংলা Magyar

Magyar Polski

Polski Čeština

Čeština Български

Български Bahasa Indonesia

Bahasa Indonesia 한국어

한국어 Română

Română Svenska

Svenska