12 coisas que você deve saber sobre Keyloggers

2015-10-16

Keylogger é um software ou hardware que registra as atividades do usuário - as teclas digitadas, movimentos e cliques do mouse, etc.Coisa 1

A idéia principal keyloggers e objectivo é aplicar em dois quaisquer ligações no circuito de sinal da chave pressionando para exibi-lo na tela - isto pode ser de hardware "bugs" no próprio teclado, no cabo ou na unidade de sistema de computador, vídeo vigilância, as solicitações de entrada e saída de interceptação, a substituição do driver do teclado do sistema, driver de filtros pilha de iões de teclado, funções do kernel interceptação por qualquer método (a mudança de endereços em tabelas do sistema, o código de função splicing, etc), funções DLL interceptação no modo de usuário e, finalmente, , pergunta teclado usando maneira típica documentado.

Coisa 2

Mas a prática mostra que o método mais difícil é usado, a menos provável a sua utilização no malware Trojan generalizada e mais provável a sua utilização no Trojans alvo para roubar informações corporativas, pessoais, financeiras e confidenciais.

Coisa 3

Tipos de informações que podem ser controlados

keystrokes

movimento e cliques do mouse

data e hora de prensagem

Além disso, não pode haver screenshots periódicas (às vezes - vídeo tela) e cópia de dados da área de transferência.

Classificação

Coisa 4

Por tipo

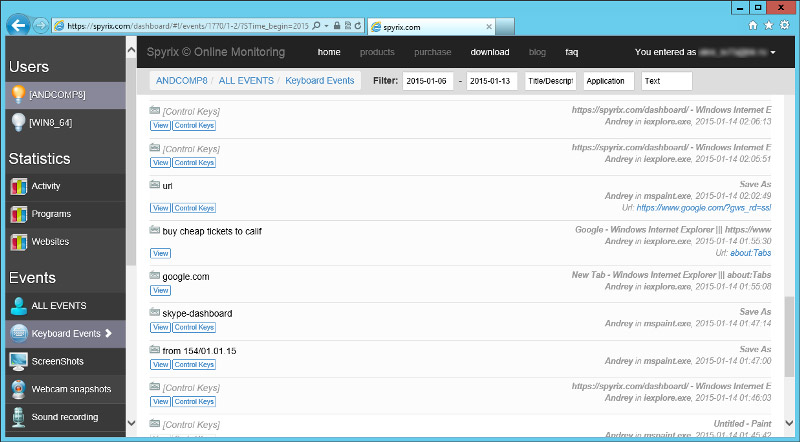

Keyloggers Programa de pertencer ao grupo de produtos de software que controlam a atividade do usuário no PC. Inicialmente este tipo de produtos de software foram destinados exclusivamente para registro de informações sobre as teclas digitadas, incluindo os do sistema, para-arquivo de log especial que foi estudado mais tarde por uma pessoa que instalou este programa. Log-arquivo pode ser enviado para um disco de rede, servidor FTP na Internet, via e-mail, etc.

Hoje em dia os produtos de software, manteve este nome, executar muitas funções adicionais - intercepção de dados de janelas, cliques do mouse, prancheta, fazendo screenshots da tela e janelas ativas, mantendo registros de todas as recebidos e enviados e-mails, a monitorização arquivos atividade e trabalhar com registro do sistema, tarefas recorde enviado para a impressora, a interceptação de som do microfone e vídeo da câmera web, conectado ao PC, etc.

Keyloggers de hardware são dispositivos em miniatura que pode ser instalada entre um teclado e um computador ou dentro do teclado. Eles registram todas as teclas do teclado. Processo de gravação é absolutamente invisível para o usuário final. Keyloggers de hardware não exigem a instalação de um aplicativo no computador para interceptar com sucesso todas as teclas. Quando um keylogger hardware está montado, não importa se o computador está ligado ou desligado.

Tempo de seu trabalho não é limitado, uma vez que não requer fonte de energia adicional para o seu funcionamento. Capacidade de memória não volátil interna desses dispositivos permite a gravação de até 20 milhões de combinações de teclas com suporte a Unicode.

Estes dispositivos podem ser apresentados sob qualquer forma, de modo que mesmo um especialista, por vezes, não é capaz de determinar a sua presença durante a auditoria informações.

Dependendo do local de instalação, keyloggers são divididos em interna e externa.

Keyloggers acústicos são dispositivos de hardware que primeiro registro sons, criados pelo usuário, enquanto pressiona as teclas do teclado e, em seguida, analisar esses sons e convertê-los em formato de texto

Coisa 5

Por local de armazenamento do arquivo de log

HDD

RAM

registro

rede local

servidor remoto

plataforma baseada em nuvem, o mais popular programa de keylogger é Spyrix keylogger, leia mais aqui

Coisa 6

Por método de envio do arquivo de log

O email

FTP ou HTTP (na rede Internet ou local)

Qualquer variante de conexão sem fio (banda de rádio, IrDA, Bluetooth, Wi-Fi, e outras variantes para dispositivos na proximidade imediata ou em sistemas avançados, para superar a lacuna de ar e vazamento de dados a partir de sistemas fisicamente isolados)

Coisa 7

Pelo método de uso

Somente o método de uso keylogger (incluindo hardware ou produtos de software com um keylogger como um módulo) permite ver a distinção entre segurança e controle de violação de segurança.

O uso não autorizado - instalação keylogger (incluindo produtos de hardware ou software com um keylogger como um módulo) ocorre sem o conhecimento do proprietário automatizada do sistema (administrador de segurança) ou o proprietário de um PC particular.

Keyloggers não autorizados (software ou hardware) são chamados de spyware ou de espionagem gadgets.

O uso não autorizado é geralmente associada a atividades ilegais. Geralmente, spyware instalado ilegalmente têm a capacidade de configuração e obtenção de arquivos executáveis prontos que não mostrar nenhuma mensagem, e não cria janelas na tela durante a instalação, e também possuem recursos internos para a entrega e instalação remota do módulo configurado no usuário de computador, que é o processo de instalação ocorre sem acesso físico direto para o PC do usuário e muitas vezes não requer direitos de administrador do sistema.

Uso autorizado - instalação keylogger (incluindo produtos de hardware ou software com um keylogger como um módulo) ocorre com o conhecimento do proprietário automatizada do sistema (administrador de segurança) ou o proprietário de um PC particular.

Geralmente, o software instalado de forma legal exige acesso físico ao PC e de administrador direitos de usuário para configuração e instalação.

Coisa 8

Ao incluir bases de assinatura

Assinaturas de keyloggers conhecidos já estão incluídos nas bases de assinatura do famoso anti-spyware e desenvolvedores de software antivírus

Keyloggers desconhecidos, que não têm suas assinaturas em bases, são muitas vezes nunca incluiu lá por várias razões:

keyloggers (módulos), desenvolvido sob a proteção de várias agências governamentais;

keyloggers (módulos) que podem ser criados pelos desenvolvedores de vários sistemas operacionais de código fechado e ser incluídos no núcleo do sistema.

keyloggers desenvolvidos em edição limitada (muitas vezes em uma ou várias cópias) para uma finalidade específica relacionada com o roubo de informações críticas do usuário do PC (por exemplo, software usado por fraudes profissionais). Tal spyware pode implicar um pouco mudou códigos open-source de keyloggers, a partir da Internet, e ser compilado pelo próprio uma fraude, que permite alterar a assinatura de um keylogger;

comercial, especialmente incluído como módulos de software corporativo que muito raramente são adicionados às bases de assinatura de desenvolvedores de anti-spyware e software antivírus famosos. Isto leva à situação, quando a versão totalmente funcional do software publicada por uma fraude na Internet é convertido para o spyware que não é detectado pelo software antispyware e antivírus;

keyloggers como módulos incluídos em aplicações de vírus para as teclas digitadas intercepção no computador do usuário. Antes de incluir dados de assinatura de vírus na base de dados destes módulos permanecem desconhecidos. Como um exemplo - os vírus conhecidos causou muita problemas recentemente, que tinha um módulo de teclas interceptação e envio de dados recebido na Internet.

Finalidade do uso

Coisa 9

Uso autorizado de keyloggers (incluindo os produtos de hardware ou software com um keylogger como um módulo) permite que o proprietário automatizada do sistema (administrador de segurança) ou o proprietário de um PC particular, o seguinte:

identificar todos os casos de digitar palavras e frases cuja transferência a terceiros irá resultar em danos materiais críticos;

a possibilidade de obter acesso à informação no computador é o disco rígido em caso de perda de senha de login e por qualquer motivo (doença do empregado, ações intencionais de pessoal, etc);

identificação (localizar) todas as tentativas de senhas procurando;

controlar a possibilidade de utilização de computadores em tempo livre e descobrir o que estava digitando no teclado durante este período;

investigação de incidentes informáticos;

realização de pesquisas científicas relacionadas com a determinação de precisão equipe resposta, eficiência e adequação aos impactos externos;

restauração de informações críticas após falha de sistemas de computador.

Usando módulos com um keylogger permite que os desenvolvedores de software comercial:

criação de sistemas de busca rápida de palavras (dicionários eletrônicos, tradutores eletrônicos);

a criação de aplicações para a pesquisa rápida de nomes, organizações, endereços (telefone livros eletrônicos).

O uso não autorizado de keyloggers (incluindo os produtos de hardware ou software com um keylogger como um módulo) permite uma fraude:

interceptar informações digitadas no teclado pelo usuário;

obter acesso não autorizado a informações de login para vários sistemas, incluindo sistemas do tipo banco-cliente;

obter acesso não autorizado a sistemas de dados do usuário proteção criptográfica - frases de senha;

obter acesso não autorizado a informações de cartões de crédito.

Princípios Keylogger

Coisa 10

Armadilha teclado padrão

Geralmente, há enormes variantes de realização keylogger; no entanto todos eles têm um princípio comum do trabalho - a penetração na cadeia de sinal da chave pressionando para exibi-lo na tela. A variante mais comum de realização é um keylogger com uma armadilha de teclado. Ganchos de teclado ler informações a partir de uma fila de sistema de entrada de hardware que está em processo csrss.exe sistema.

Este método ganhou popularidade especial devido ao fato de que uma armadilha filtro permite interceptar absolutamente todas as teclas, porque os controles gancho todo o sistema de fluxos. Além disso, tal criação spyware não requer nenhum conhecimento especial, exceto Visual C ++ ou Delphi e Win32API. No entanto, esse método requer a criação de biblioteca dinâmica DLL.

Teclado periódica consulta de status

Um método primitivo o que implica uma consulta de status do teclado cíclica em alta velocidade. Esse método não requer a implementação de DLL em processos-GUI; como resultado de um spyware é menos perceptível.

A desvantagem deste tipo de keyloggers é a necessidade de periódica de pedido de status teclado a uma velocidade elevada, de pelo menos 10-20 inquéritos por segundo. Este método é usado em vários produtos comerciais.

Keylogger baseado em driver

Este método é mais eficaz em comparação com o acima descrito. Há pelo menos duas variantes de realização deste método - criação e instalação do driver do teclado próprio em vez do controlador padrão ou instalação de um driver de filtro. Este método (bem como uma armadilha) é um método de rastreio de teclas documentada.

Coisa 11

Spy-rootkit

Pode ser realizado tanto em UserMode e em um de Núcleo. Em UserMode rastreamento entrada do teclado pode ser realizado no processo de interceptação csrss.exe pelo driver do teclado ou usando o rastreamento de API de funções como GetMessage e PeekMessage. Em muitos casos, até mesmo o teclado na tela, o que é muitas vezes considerada uma panaceia de qualquer keylogger, não protege de rootkit-keylogger.

Keyloggers de hardware

Coisa 12

Para procurar keyloggers em seu computador de casa é o suficiente para ter certeza na ausência de aplicações de keylogger. No entanto, em um ambiente corporativo, em particular em computadores para transações bancárias, comércio eletrônico e para a realização de tarefas associadas com o processamento de documentos confidenciais, há um risco de hardware de uso para as teclas digitadas interceptação.

Vamos dar uma olhada nos principais canais de vazamento de informações em termos de utilização de hardware.

1. guia Hardware no teclado

Em qualquer teclado geralmente há muita cavidades com o tamanho suficiente para colocar uma pequena placa. Alimentação do dispositivo e transferência de dados pode ser feito por conexão direta com a placa de circuito impresso de um controlador de teclado. Guia Hardware pode ser instalado manualmente ou por industrialmente

Solução: abertura teclado e verificando a presença de componentes eletrônicos estrangeiros com o teclado ainda mais vedação usando adesivo.

2. Os dados de Leitura do cabo do teclado pelo método sem contato

Este método supõe a leitura de dados pelo sensor de contacto. Tal instalação do dispositivo não requer abertura teclado e qualquer equipamento de montagem na abertura do cabo. Contactless keylogger de hardware deve ser auto-alimentado e sua construção deve ser mais complexa do que no caso de conexão direta. Na aparência, tais Maio dispositivo se parece com um filtro de ruído removível para o cabo.

Solução: leitura sem contato é o método mais eficaz ao colocar o sensor na proximidade com o cabo do teclado (ou ainda melhor - em torno do cabo), é por isso que, ao inspecionar locais de trabalho, certifique-se de que não existem objectos estranhos de desconhecido finalidade perto do cabo do teclado ou diretamente sobre ela.

3. Instalação de dispositivos para a abertura de cabo

Keyloggers deste tipo são dos mais comuns que são fáceis de ser instalado e detectado. Keylogger hardware é realizada como um pequeno dispositivo, o qual é inserido no PS / 2 ou porta USB do computador e o teclado é inserido na cavidade do corpo keylogger. Para realizar tal operação não necessitam de perícia e, além disso, conexão keylogger para o teclado USB-pode ser feito sem desligar o computador.

Keylogger de hardware podem se parece com um filtro de ruído ou adaptador. O dispositivo consiste de circuitos de entrada destinadas a filtrar o ruído e proteger o aparelho contra sobre-tensão, um microcontrolador com um baixo consumo de energia e de memória flash para armazenar as informações coletadas. O volume de memória flash varia de 32 KB para dezenas de megabytes; a quantidade típica - a partir de 128 KB para 2 MB.

Solução: inspecção periódica do local de trabalho para a presença de dispositivos não autorizados inseridas na abertura do cabo do teclado. O plugue do teclado é bastante fácil protegidos com o adesivo, que quebra quando retirar a ficha da tomada.

Como usar keylogger USB - veja o vídeo sobre o assunto:

4. guia Hardware no interior da unidade do sistema

Consulte o princípio de ação, este espião não diferem dos dispositivos dos tipos 1 e 3, mas está localizado no interior da unidade do sistema. Ele pode ser instalado somente por um especialista, e exigirá a abertura da caixa da unidade.

Solução: sistema de vedação unidade usando os adesivos. Mas, antes, é necessário inspeccionar o conteúdo da unidade de sistema e certifique-se que não há dispositivos de estrangeiros (local conexão típica -. A placa-mãe Conexão é paralela à tomada de teclado)

5. As informações a leitura com base na análise de emissor acústico e eletromagnético

Para pegar teclado eletromagnética que emite a uma distância é difícil (embora teoricamente é possível), mas para pegar o ruído acústico é muito mais fácil. Mesmo quando falar ao telefone às vezes você pode ouvir claramente a sua digitação interlocutor no teclado. Estudos no contexto da segurança mostram que cada uma das teclas, quando premido, produz um som específico, o qual permite identificar a chave. O mais famoso trabalho nesta área foi feita por cientistas da UC Berkeley, que vieram à conclusão de que em gravação de áudio comum 60-96% de caracteres de entrada pode ser reconhecido.

Sem o uso de software de análise especializada, você pode simplesmente detectar o número de caracteres digitados em uma senha ea presença de caracteres repetidos.

Solução: a principal maneira de proteger contra o vazamento de informações através de sinais acústicos análise é um instrutor pessoal contínua e sistemática.

English

English Español

Español Русский

Русский Deutsch

Deutsch Suomi

Suomi Français

Français Italiano

Italiano 日本語

日本語 Nederlands

Nederlands Türkçe

Türkçe 中文

中文 عربي

عربي Tagalog

Tagalog اردو

اردو Gaeilge

Gaeilge বাংলা

বাংলা Magyar

Magyar Polski

Polski Čeština

Čeština Български

Български Bahasa Indonesia

Bahasa Indonesia 한국어

한국어 Română

Română Svenska

Svenska